Librewolf浏览器

值得向所有人推荐的浏览器,目前个人最推荐的浏览器之一,可与brave浏览器配合,作为日常主力使用的两个PC端浏览器。

librewolf简介

基于Mozilla开源内核的浏览器很多,其中有不少优秀的代表,隐私与安全方面有Tor和Mullvad,性能与交互都很优秀的Zen,如果注重隐私与安全,又不牺牲太多便捷性,同时又简洁可靠不花哨,那lirewolf应该是不二之选。

lirewolf的特点列举:

- 界面简洁,稳定

- 注重隐私安全,基本开箱即用

- 配置简单,与原生firefox解耦做得很好,可热拔插

librewolf配置流程

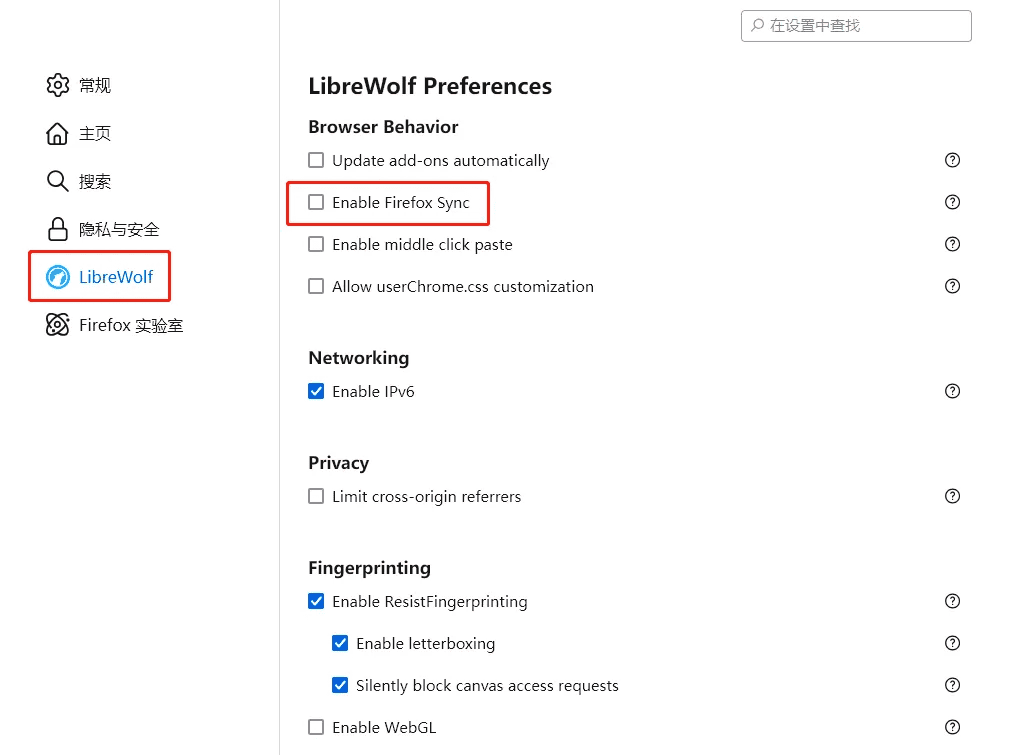

总体的配置思路与流程:

- 开启firefox同步,登录firefox同步,这一步很大简化了初步的配置;同步完成关闭firefox同步功能。

- 配置书签同步插件,与其他设备与浏览器保持书签同步。这一步至关重要,单独列出。

- 配置其他插件与脚本。

- 配置浏览器设置。

about:config相关

text

network.http.http3.enable 设置false,关闭quic。

media.peerconnection.enabled 设置false,关闭WebRTC。

geo.enabled 设置false,关闭 Geolocation 地理信息。

dom.enable_resource_timing 设置false

dom.enable_user_timing 设置false

dom.performance.enable_user_timing_logging 设置falsefirefox账号同步

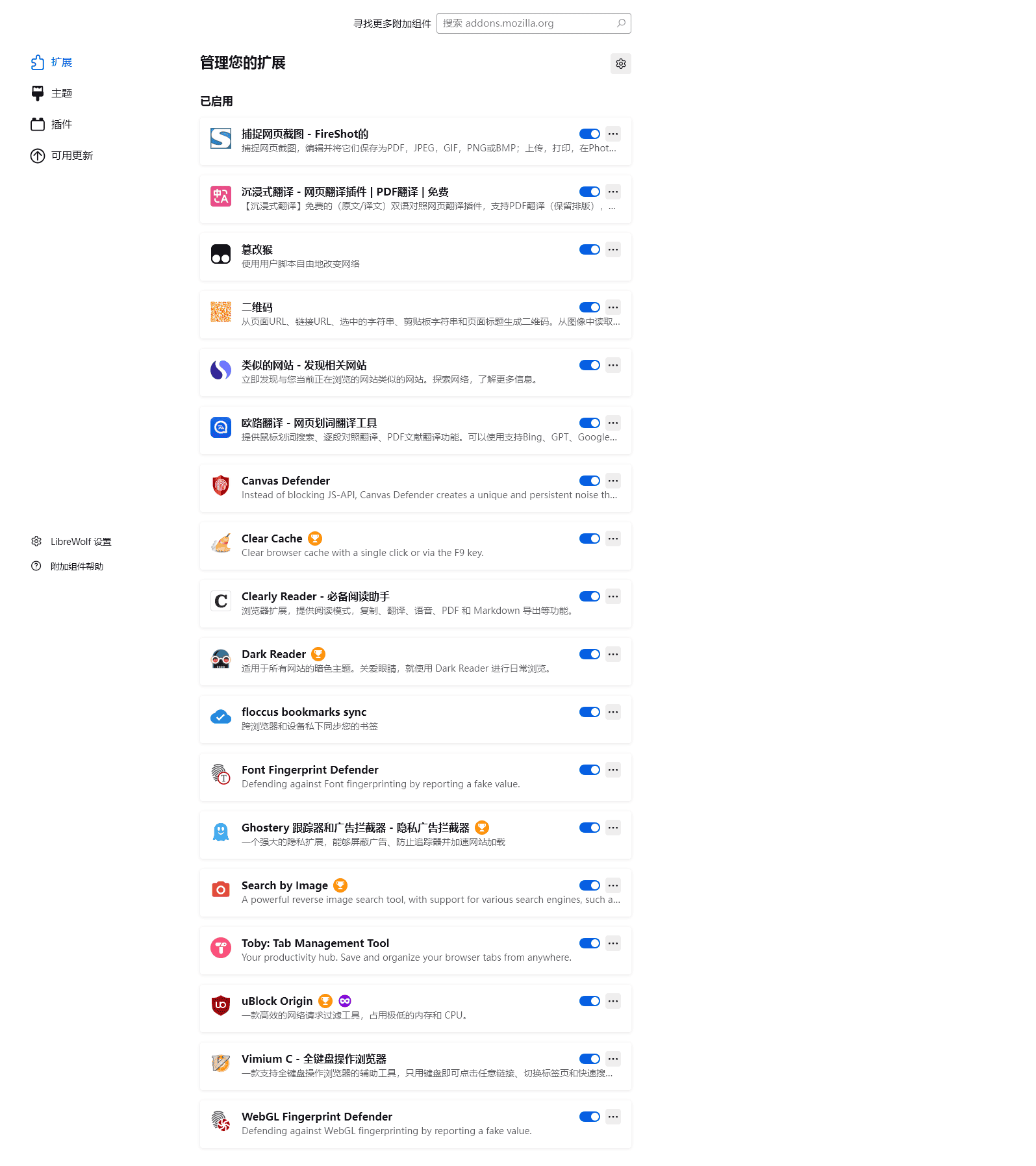

同步之后,选择性禁用、删除一些插件,这一步的前提是firefox插件尽量保留比较全的常用插件。 目前librewolf启用的插件有十几款:

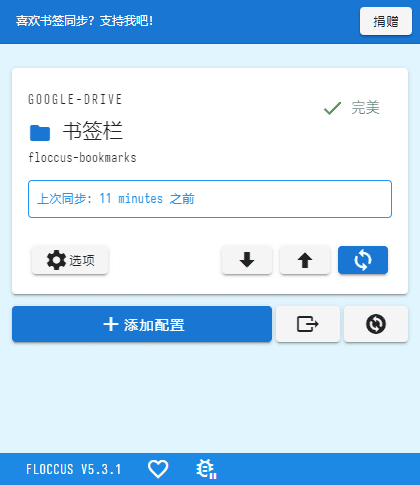

floccus书签同步

非常好用的跨浏览器书签同步插件floccus,开源免费,更多信息请访问github主页。这款插件肯定排在我必装浏览器插件的前三甲。

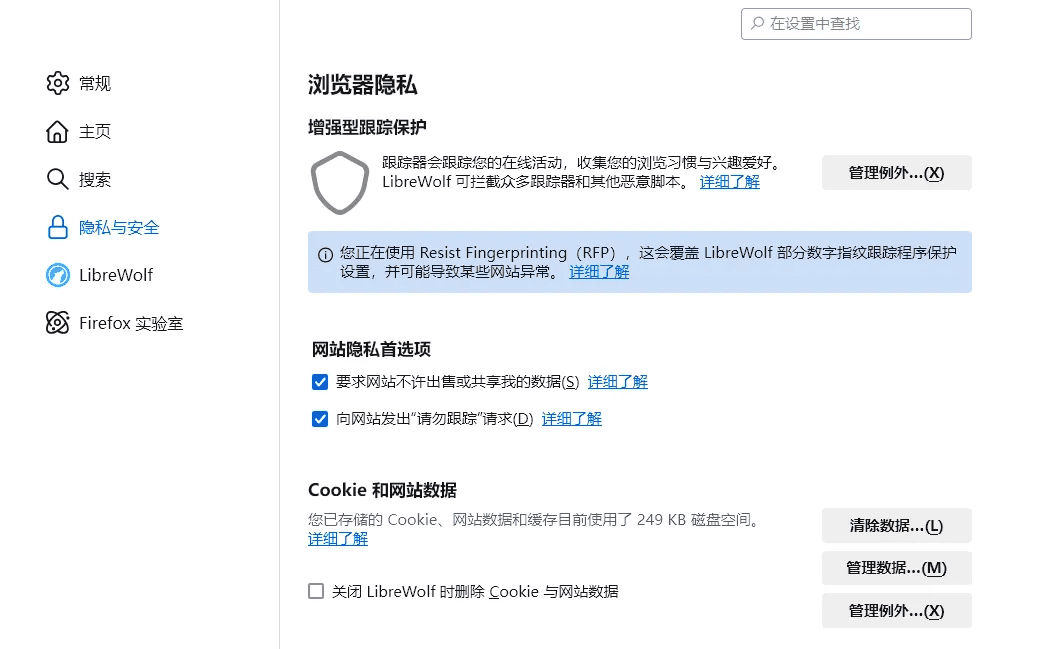

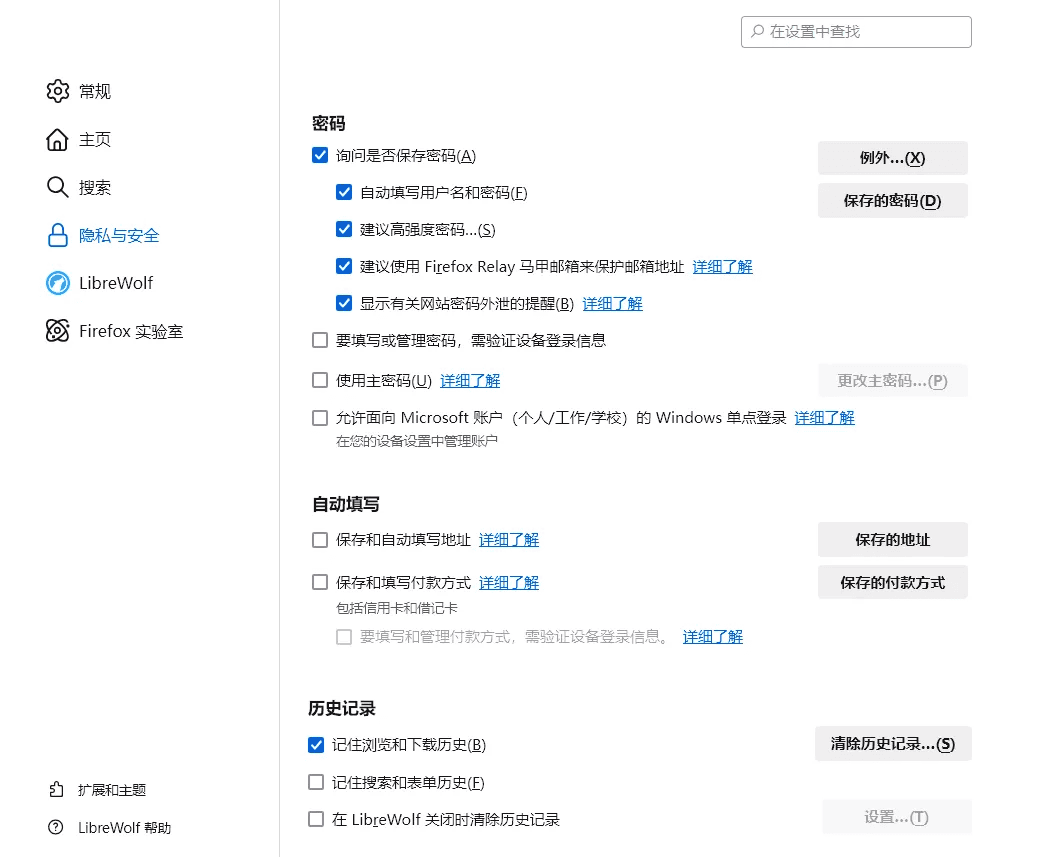

历史与密码设置

关于cookie、历史记录、记住密码的设置,暂时配置如下:

安全和隐私,和便利性之间要有取舍。

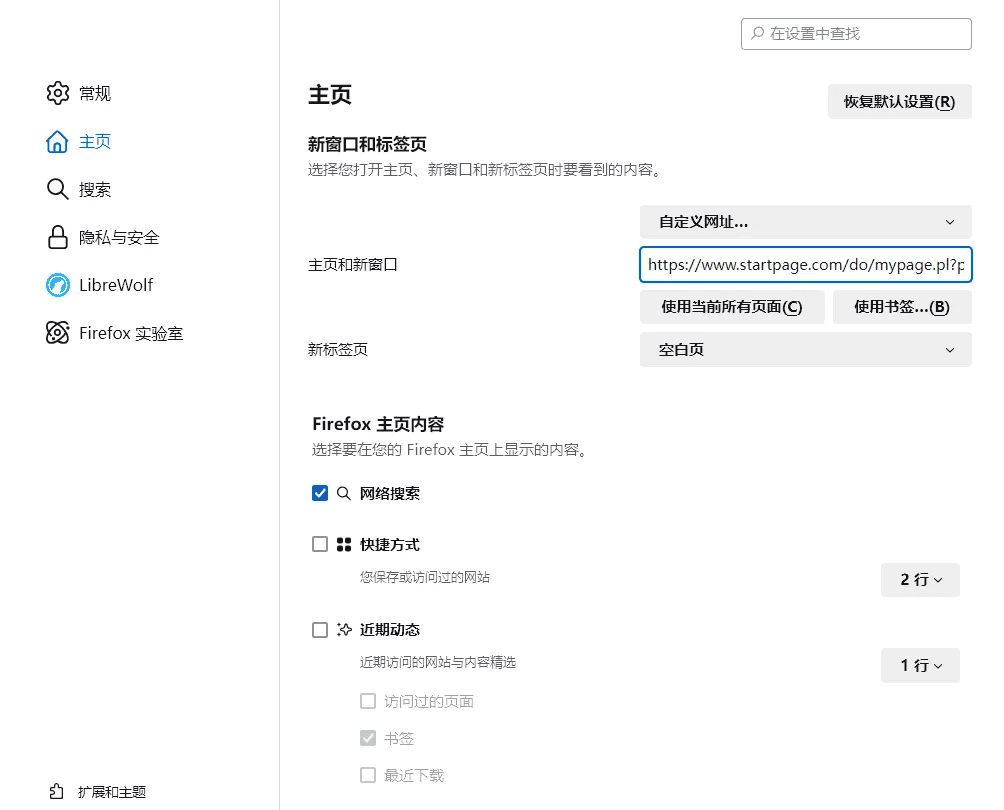

主页与搜索设置

startpage,搜索结果接近直接使用谷歌,可以理解为通过代理去访问谷歌,准确来说是反向代理。

startpage贴心地支持了自定义配置但免登录的url,可以自由地配置自己的startpage,这是我自己自定义的URL。

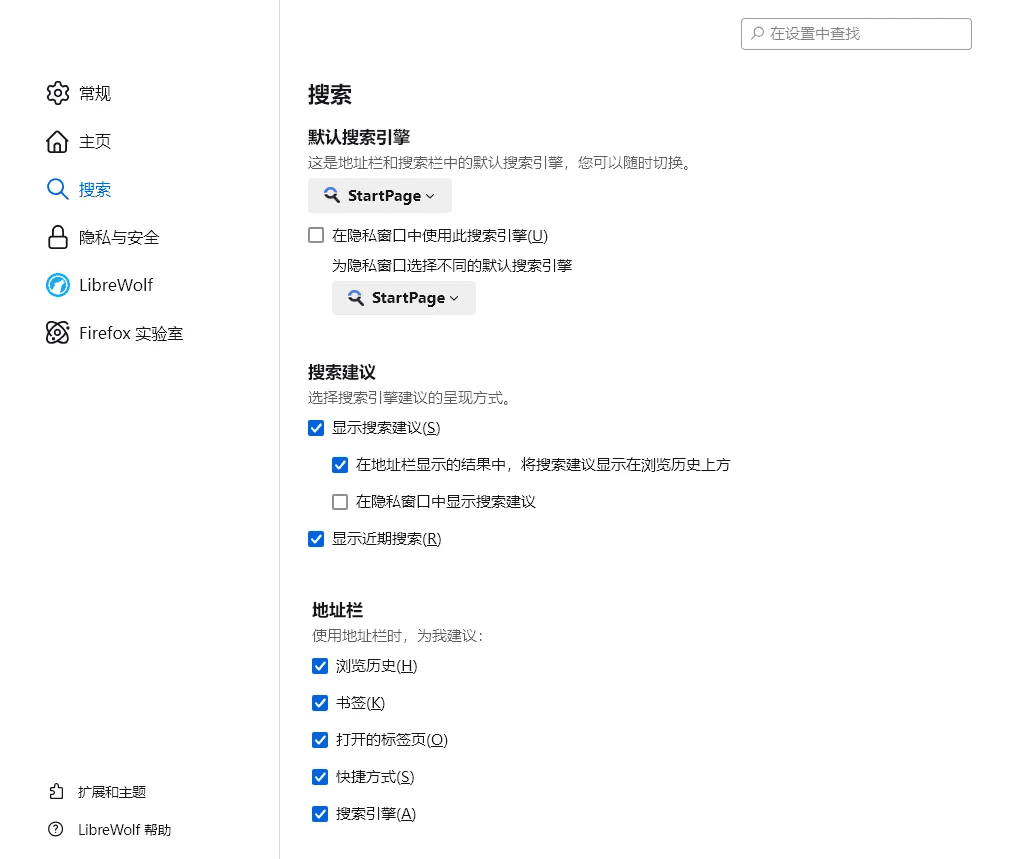

搜索框的搜索也设置成startpage:

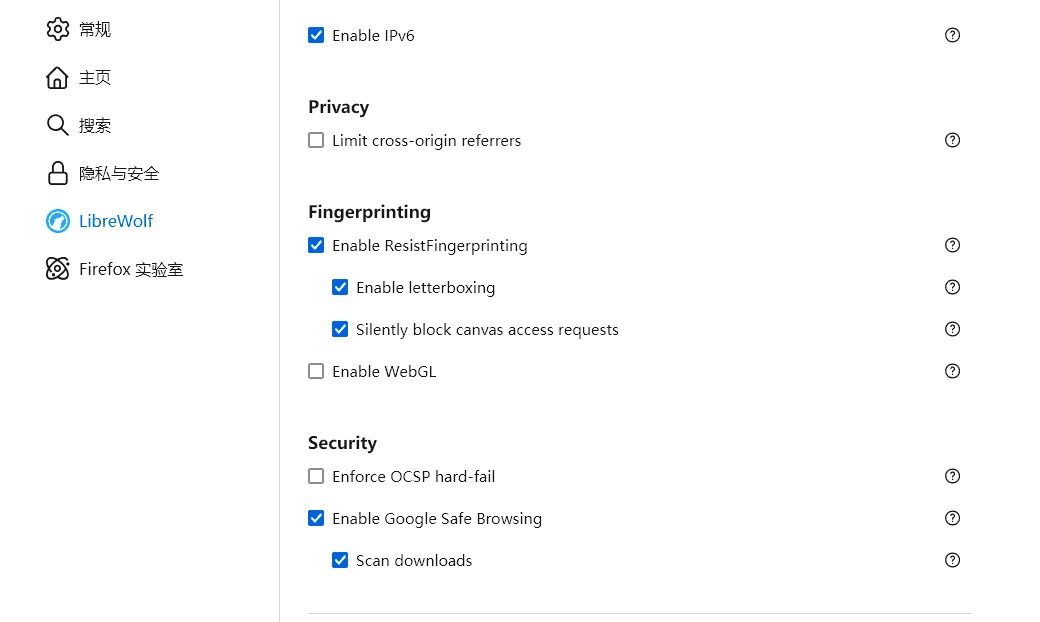

隐私安全配置

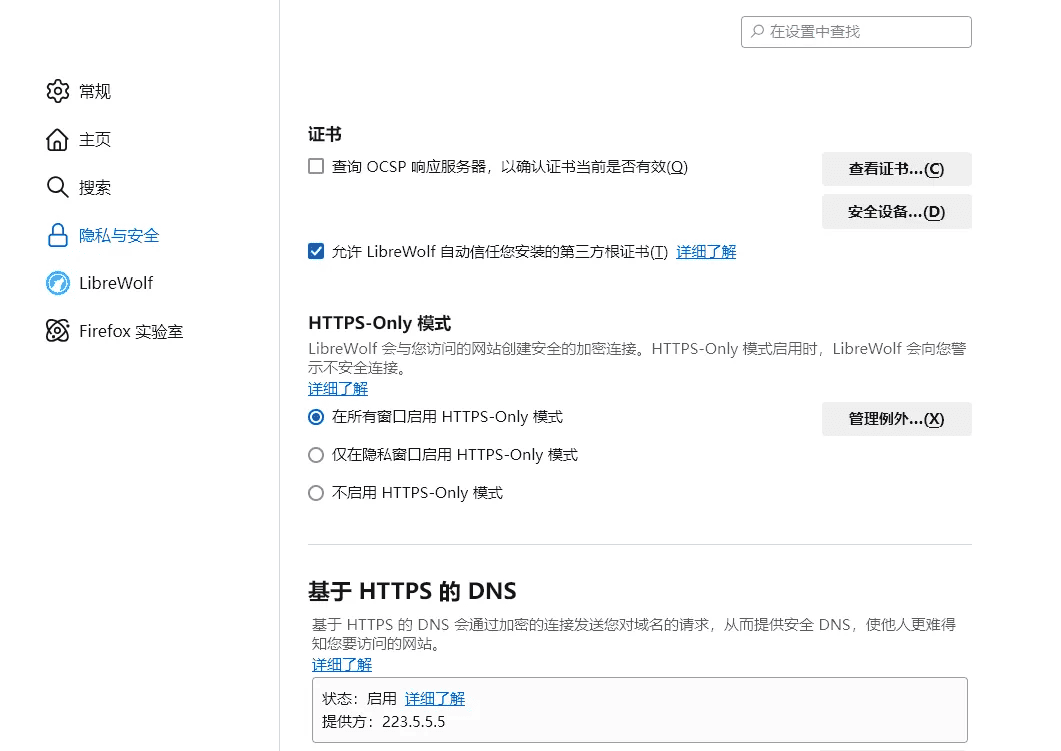

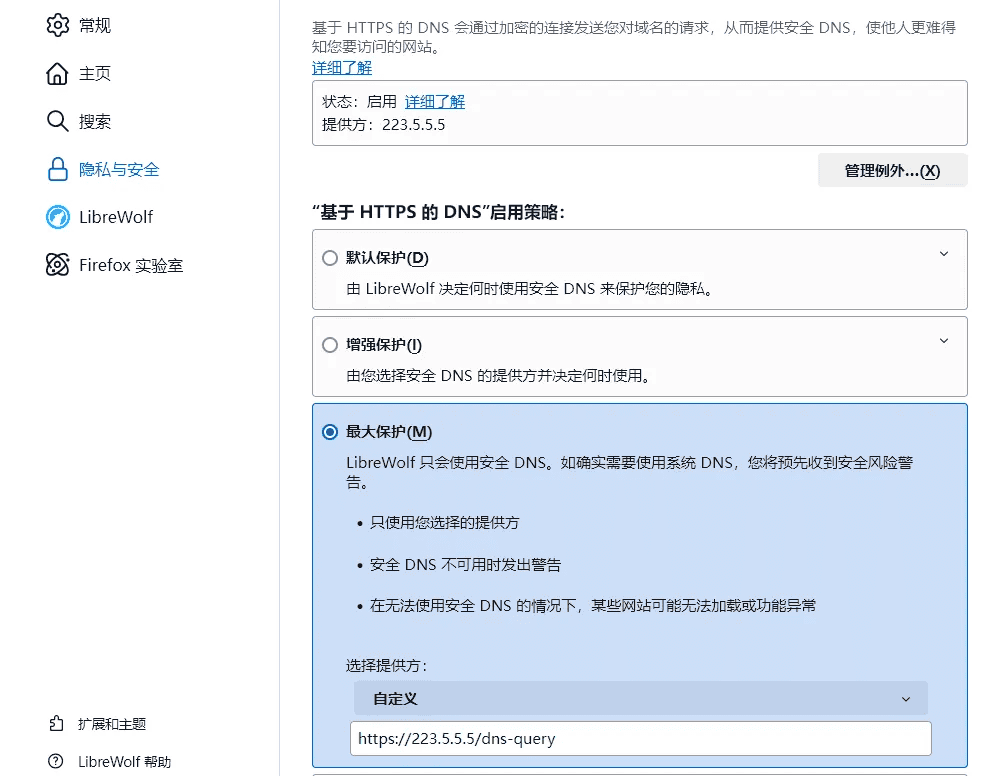

浏览器Doh设置:

大陆的网络,不使用代理的话,可以使用阿里的doh: https://223.5.5.5/dns-query。

代理客户端Doh设置:

如果使用代理,可以不设置浏览器的doh,但代理的DNS建议都要设置成doh,这个非常重要。

doh非常重要,可以保障一部分的隐私安全。开启之后,浏览器与服务器之间的DNS查询,会通过doh代理,保障隐私安全。理论上,只会泄露SNI。

除非证书有问题,被中间人插入了。这时客户端与SNI的通信才会被中间人截获。但是SNI如果是代理,代理和背后的服务器通信,doh是不知情的。这也是翻墙的重要技术原理。

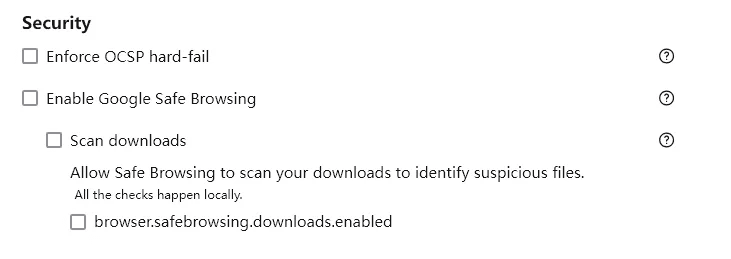

关于google安全浏览:

这里开启会连接google的服务器,进行网址和文件识别, 在 LibreWolf 中,“谷歌安全浏览”服务默认是禁用的,以避免连接到谷歌服务。原生的firefox中,此处翻译成,“钓鱼保护”,默认是开启的。

开启可以提高一定的安全性,如果不是那么在意去访问google,可以开启。

关于OCSP:

开启OCSP,可以防止中间人攻击,但会降低浏览器的性能,因为需要频繁地连接到OCSP服务器。采用hard-fail模式,那么OCSP将成为单点故障,为了安全,建议是开启,确认性能问题影响到体验了再选择关闭。

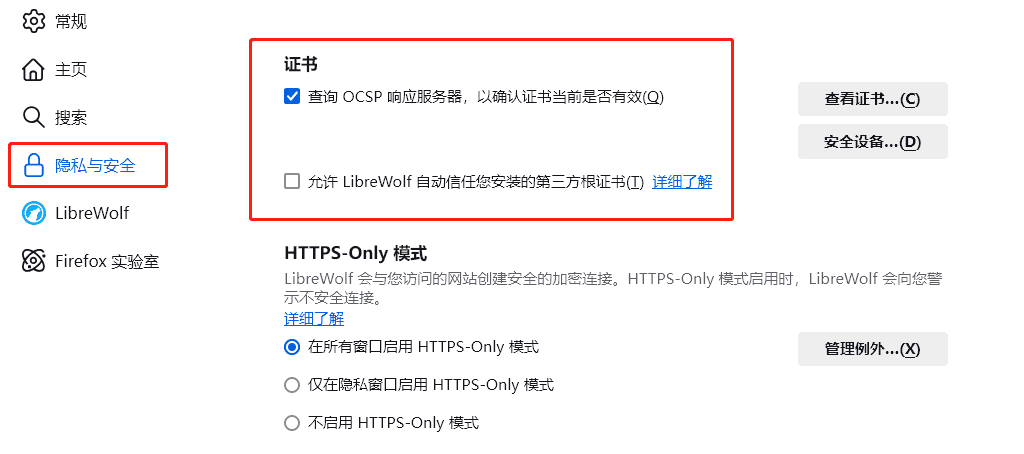

另外,在设置的隐私与安全里,还要设置查询OCSP,不允许自动信任您安装的第三方根证书:

OCSP Stapling:

对于服务端来说,还可以启用OCSP Stapling,对于提高SSL/TLS连接的性能和安全性非常重要。通过在Apache和Nginx中正确配置,您可以确保您的服务器为每个客户端提供最新的证书吊销状态,并减少对外部OCSP服务器的依赖。

服务器启用了OCSP Stapling,OCSP响应会包含在TLS握手的Server Hello阶段。

如果抓不到OCSP Stapling信息,可能是服务器未正确配置OCSP Stapling。

如何判断OSCP Stapling是否开启:

bash

openssl s_client -connect github.com:443 -status输出结果:

text

Connecting to 20.205.243.166

CONNECTED(000003E0)

depth=0 CN=github.com

verify error:num=20:unable to get local issuer certificate

verify return:1

depth=0 CN=github.com

verify error:num=21:unable to verify the first certificate

verify return:1

depth=0 CN=github.com

verify return:1

OCSP response: no response sent // [!code focus]

...OCSP response: no response sent,表示OCSP Stapling没有开启。

开启后的示例:

bash

openssl s_client -connect blog.unixtea.com:443 -status结果:

text

Connecting to 172.67.210.102

CONNECTED(000003E0)

depth=2 C=US, O=Google Trust Services LLC, CN=GTS Root R4

verify error:num=20:unable to get local issuer certificate

verify return:1

depth=1 C=US, O=Google Trust Services, CN=WE1

verify return:1

depth=0 CN=unixtea.com

verify return:1

OCSP response: // [!code focus:25]

======================================

OCSP Response Data:

OCSP Response Status: successful (0x0)

Response Type: Basic OCSP Response

Version: 1 (0x0)

Responder Id: 9077923567C4FFA8CCA9E67BD980797BCC93F938

Produced At: Jan 17 14:45:25 2025 GMT

Responses:

Certificate ID:

Hash Algorithm: sha1

Issuer Name Hash: B9BED5F1A61E40B24196B0C29E7E1A9D8BFCB520

Issuer Key Hash: 9077923567C4FFA8CCA9E67BD980797BCC93F938

Serial Number: F0A7FF64B23E360313E80EDA61065D5A

Cert Status: good

This Update: Jan 17 14:45:25 2025 GMT

Next Update: Jan 24 13:45:24 2025 GMT

Signature Algorithm: ecdsa-with-SHA256

Signature Value:

30:45:02:21:00:ee:3c:6c:fb:01:c3:28:55:33:b2:22:f4:70:

2f:ce:8e:07:3e:cf:35:8f:8f:b6:80:62:72:3d:70:3b:22:7a:

c8:02:20:15:cc:44:38:ea:d2:93:26:fc:1f:1a:a5:63:7b:ac:

bb:a0:6f:f4:e3:c2:00:46:d1:76:98:94:9d:96:71:07:f2

======================================

...手动验证OCSP响应器是否正常:

参考:OpenSSL通过OCSP手动验证证书,英文原文在这里。

其他方式:

- 在Chrome等浏览器中,打开开发者工具(F12),进入“安全”选项卡,查看证书状态是否包含OCSP响应。

- 通过SSL测试工具检查OCSP Stapling是否开启。

更多OCSP的知识,可以参考这篇。

浏览器指纹相关: